언론보도 저작권 침해 사칭 메일... 열어보니 따끈따끈한 랜섬웨어가 왔어요

페이지 정보

작성일Date 21-06-30 17:07

본문

저작권 침해 사칭해 이메일로 랜섬웨어 유포... 사용자 주의 필요

현재 안티 바이러스에서 탐지할 수 있어, 기본적인 보안 수칙 준수하면 공격 회피 가능

[보안뉴스 이상우 기자] 어느 날 갑자기 업무용 메일로 ‘저작권법 침해가 있어 연락드립니다’와 같은 메일을 수령하면 이를 열어볼 직장인은 상당히 많을 것이라 생각한다. 특히, 언론사의 경우 기사에 많은 이미지를 사용하기 때문에 자신의 기사에 사용한 이미지 저작권에 문제가 있는지 의아해하며 내용을 확인할 수 있다. 하지만, 이러한 사용자를 노린 피싱 공격 역시 존재하는 만큼, 사용자는 관련 메일을 열어볼 때 주의를 기울여야 한다.

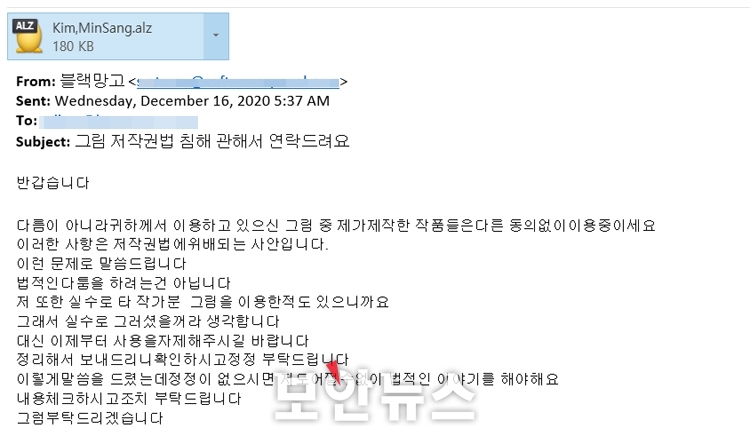

▲저작권 침해라며 사용자를 속이는 피싱 메일[자료=보안뉴스]

우선 메일 내용을 보자. 본문 내용을 요약하면 현재 이용하고 있는 ‘그림’ 중에 자신이 제작한 작품을 동의 없이 사용하고 있으며, 법적인 문제를 삼기보다는 원만하게 해결하고 싶으니 내용을 확인바란다고 쓰여 있다. 메일 본문의 띄어쓰기나 조금은 어눌해 보이는 한국어가 조금은 의심스럽지만, 여기서는 별다른 특이점이 없다.

하지만 첨부한 압축 파일은 상당히 의심스럽다. 해당 파일은 국내에서 흔히 사용하는 압축 소프트웨어 ‘알집’으로 압축을 해제할 수 있는 유형, ALZ로 압축돼 있다. 하지만 실제로 이 유형을 쓰는 사람은 드물다. 알집 역시 대표적인 압축 형식인 ZIP을 지원하며, 사용자가 특별히 설정을 만지지 않는 이상 알집에서도 기본적으로 ZIP 형태로 압축을 진행한다.

공격자가 이러한 유형을 쓰는 이유는 특정 국가를 노리기 위한 것으로 추정할 수 있다. 앞서 언급한 것처럼 ALZ는 알집을 포함해 반디집, 빵집 등 국내에서 주로 사용하는 압축 프로그램으로만 압축을 풀 수 있으며, 이메일 본문 역시 한국어로 돼 있는 만큼 국내 사용자를 노린 공격으로 분류할 수 있다. 참고로 ALZ와 함께 주로 쓰이는 파일 유형은 HWP다. 이는 한글과컴퓨터의 문서 포맷으로, 대부분의 공공기관 및 학교, 이들과 관련한 기업에서 사용하는 만큼 특정 조직을 노린 공격에 악성 HWP 파일이 쓰이고 있다.

해당 파일을 내려받아 압축을 해제하면 두 개의 파일이 들어있으며, 파일 이름은 ‘이미지 원본(제가 제작한 이미지)과 사용하고 있으신 이미지 정리한 내용 - Copy’, ‘저작권법 관련하여 위반인 사항들 정리하여 보내드립니다’ 등이다. 주목해야할 점은 모두 ‘실행파일(EXE)’이라는 점이다. 자신이 제작한 이미지가 무단으로 사용됐다면, 상식적으로 이를 캡처한 이미지 파일이나 PDF 파일이 들어 있어야 한다. 개발까지 전문으로 배운 디자이너나 아티스트가 아닌 이상 EXE 파일을 보낼 이유가 없다.

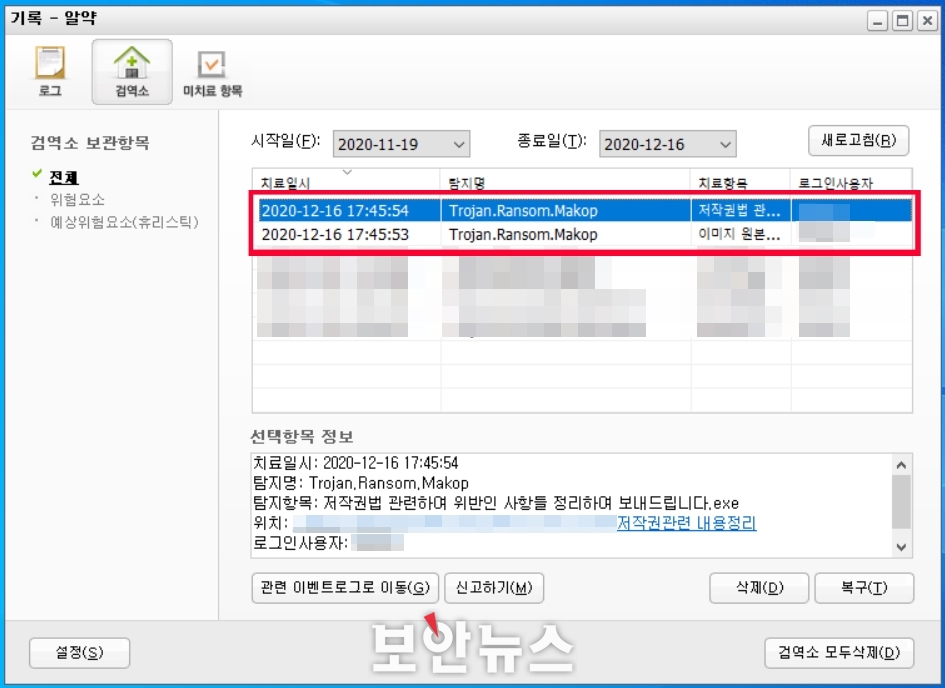

▲해당 EXE 파일은 Makop 랜섬웨어로 분류된다[자료=보안뉴스]

해당 파일을 검사하면 ‘Trojan.Ransom.Makop’로 분류된다. 즉 ‘Makop 랜섬웨어’다. 이는 비너스락커라는 조직이 유포해온 랜섬웨어로, 해당 조직은 올해 초에도 입사지원서를 사칭해 악성 파일을 대량 유포한 바 있다. 비너스락커는 해당 공격 시 EXE 파일 아이콘을 PDF나 HWP 등으로 바꾸고, 이중 확장자를 쓰는 등으로 파일을 위장했다. 다만, 이번에 <보안뉴스>가 받은 저작권 침해 사칭 피싱 메일은 이중 확장자도 없고, 아이콘도 바꾸지 않았기 때문에 악성 파일을 이용한 피싱이라는 것을 쉽게 눈치챌 수 있었다.

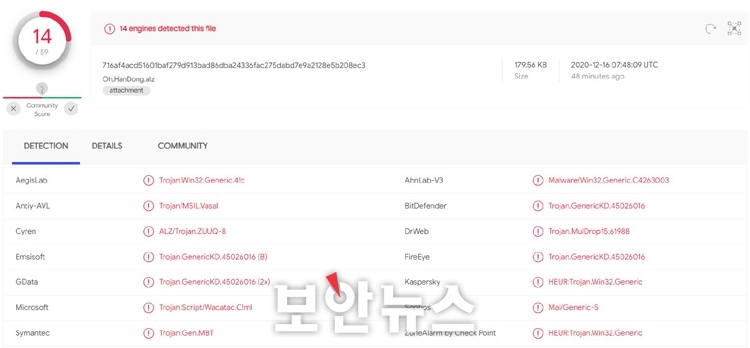

이 악성 파일은 알약, V3, 비트디펜더, 노턴, 카스퍼스키 등 대부분의 상용 안티 바이러스에서 탐지할 수 있으며, 바이러스 토탈에는 약 1시간 전(12월 16일 오후 4시 48분경)에 등록됐고, 파일 생성 시간도 이보다 조금 이른 오후 4시 5분 쯤이다.

[자료=보안뉴스]

정상적인 안티 바이러스 소프트웨어를 사용하고, 바이러스 정의 DB를 자동으로 업데이트 했다면 이 공격에 피해를 입을 가능성은 상당히 낮다. 다만, 보안 소프트웨어를 등한시하는 사용자, 혹은 자동 업데이트를 설정하지 않은 사용자라면 피해를 입을 수 있으니 주의해야 한다. 이러한 공격을 예방하기 위해서 사용자는 수시로 주요 소프트웨어 및 운영체제 업데이트를 실행하고, 가능하다면 자동 업데이트를 설정해 두는 것이 좋다. 또한, 의심스러운 메일의 첨부파일나 링크를 열어보지 않는 등 기본적인 보안수칙을 지키고, 될 수 있으면 폴더 설정에서 확장자를 표시하도록 해 *.PDF______.EXE 같은 이중 확장자에 속지 않도록 해야 한다.

[이상우 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

관련링크

댓글목록

등록된 댓글이 없습니다.